火币网商家中木马了

一、事件背景与技术原理

2023年曝出的火币网(后更名为HTX)商户木马事件,揭示了加密货币交易生态中私钥管理环节的致命漏洞。攻击者通过在前端钱包软件iToken中植入后门程序,在用户安装5天后自动窃取助记词与私钥,最终通过未经授权转账盗取资产。这种攻击方式本质上绕过了区块链本身的安全设计——虽然比特币网络通过非对称加密和分布式账本保障链上交易不可篡改,但私钥在用户终端存储时仍属于链外脆弱环节。

私钥作为加密货币资产的唯一控制凭证,其生成和存储依赖本地计算环境。木马程序通过篡改钱包初始化过程,在内存中截获未加密的私钥数据包,并通过网络传输至攻击者控制的服务器。值得注意的是,该事件中后门程序具备定时停止功能,这种“自我销毁”机制增加了安全人员追溯攻击源的难度。

二、攻击链拆解与技术分析

完整的攻击链包含三个关键阶段:

1.供应链渗透:攻击者利用前员工身份,在软件编译阶段注入恶意代码

2.数据采集:木马在特定时间窗口捕获敏感信息并加密上传

3.资产转移:攻击者使用盗取的私钥直接签署交易,完成资产跨平台转移

| 攻击阶段 | 技术特征 | 对应防护难点 |

|---|---|---|

| 代码植入 | 利用开发权限在软件版本中嵌入后门 | 代码审计盲区 |

| 权限提升 | 利用数字签名欺骗通过系统验证 | 证书管理漏洞 |

| 资产变现 | 通过混币服务或跨链交易掩盖资金流向 | 链上追踪滞后性 |

从区块链架构看,此类攻击完全避开了共识算法和网络层防护,专注于应用层的薄弱环节。这与传统金融系统的攻击模式形成鲜明对比——银行抢劫需要突破物理安防,而数字资产盗窃只需攻破一个软件模块。

三、私钥管理系统的固有风险

去中心化金融的安全悖论在此事件中暴露无遗:比特币网络本身从未被攻破,但用户访问网络的“钥匙”却屡屡失窃。中心化交易所尚能通过客服介入和风控系统拦截可疑交易,而钱包软件一旦被植入木马,意味着所有依赖该软件生成或存储私钥的用户都面临直接威胁。

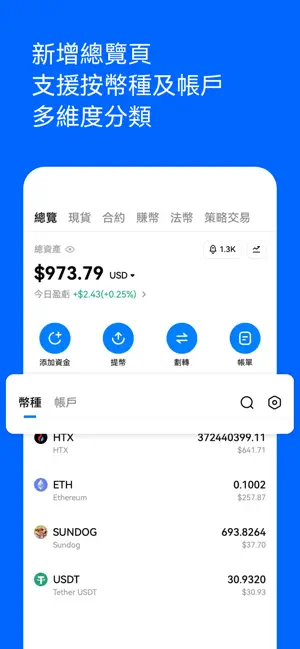

冷钱包解决方案虽然能有效隔离网络攻击,但其复杂的操作流程使得普通用户更倾向于使用热钱包。根据公开资料,火币网iToken钱包在事发时已积累大量用户,这使得单次攻击的潜在影响范围呈指数级扩大。

四、行业监管与安全标准缺失

中国自2013年《关于防范比特币风险的通知》已明确比特币作为虚拟商品的属性,但针对钱包软件开发、测试环节的具体技术规范仍处于空白状态。对比传统金融机构软件准入监管:

- 银行业App需通过国家金融科技测评中心认证

- 证券交易软件必须符合证监会信息技术管理规定

- 支付机构需满足人民银行移动支付技术标准

而加密货币钱包领域,既缺乏统一的代码审计标准,也没有强制性的安全认证要求。这种监管滞后直接导致开发团队可以随意选择加密算法实现方式,甚至使用未经安全审计的第三方库。

五、技术防护与生态治理建议

多维防御体系的构建需要从三个层面同步推进:

1.技术层面:推广多方计算(MPC)钱包,实现私钥分片存储与协同签名

2.监管层面:建立数字货币软件备案制度,强制公开核心算法实现方案

3.用户教育:建立私钥生命周期管理意识,避免在单一终端存储大额资产

值得注意的是,比特币的Taproot升级通过引入Schnorr签名,不仅提升了交易隐私性,还为更复杂的智能合约交互奠定基础——这或许能为未来去中心化身份验证和代码可信证明提供新的解决思路。

六、问答环节

1.木马如何在不触发安全警报的情况下窃取私钥?

攻击者利用合法软件的数字签名背书,使木马获得系统信任;同时采用“白加黑”加载技术,将恶意功能分散到多个模块,规避行为检测。

2.为何5天后才启动窃取功能?

这种延迟策略旨在绕过安装初期的安全扫描期,待用户放松警惕后再执行恶意操作。

3.比特币网络不是号称绝对安全吗?

区块链技术确保链上数据不可篡改,但无法防止私钥在终端设备被窃。这与保险箱很安全但钥匙被偷是同一逻辑。

4.用户如何确认自己使用的钱包是否安全?

可采取三种验证方式:比对官方发布的安全哈希值、使用隔离环境进行大额交易、定期检查未授权转账记录。

5.交易所是否应为此类事件负责?

法律上需区分责任主体——若木马由交易所员工故意植入,平台需承担管理责任;若为第三方组件漏洞,则责任界定更为复杂。

6.类似攻击是否可能发生在其他平台?

只要软件存在集中更新机制且缺乏代码可信证明,所有数字资产平台都面临相同威胁。

7.去中心化钱包是否更安全?

两者各有利弊:去中心化钱包无需信任第三方,但用户需自行承担全部安全责任。

8.资产追回的可能性有多大?

取决于响应速度:若在转账未确认时冻结,可通过矿工拦截;一旦链上确认,追回概率极低。

-

芝麻开门交易所官方app下载 芝麻交易所排名第几 11-09