火币app无法安装验证完整性

一、数字资产交易中的完整性验证挑战

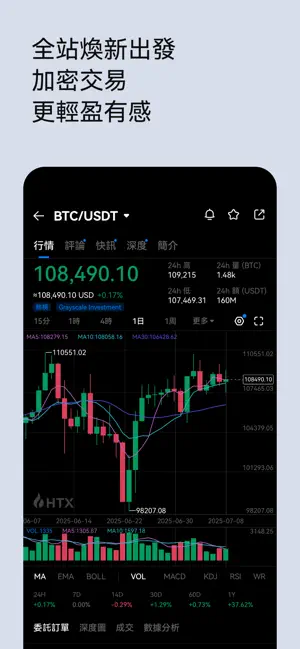

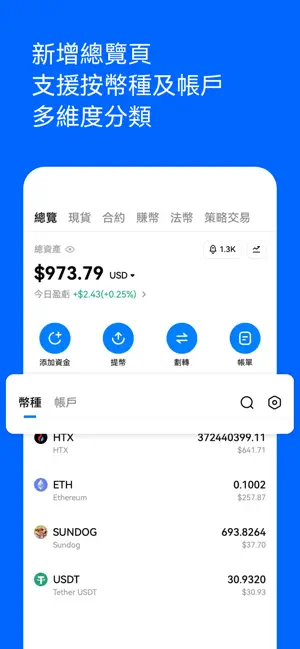

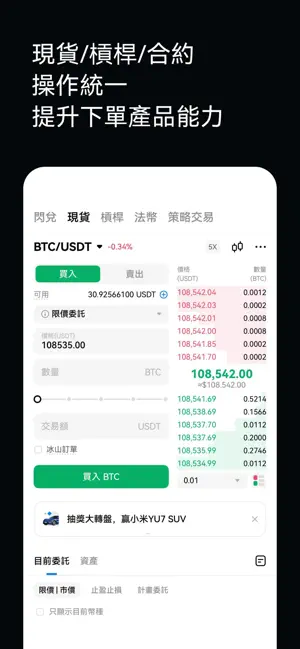

在区块链生态中,移动交易应用的安装与验证环节常面临复杂的技术障碍。火币App作为主流数字资产平台,其安装过程中出现的完整性校验失败不仅影响用户体验,更涉及密钥安全管理与去中心化架构的信任基础。本文将从技术原理、安全机制及解决方案三个维度展开分析。

二、验证完整性的技术原理与重要性

完整性验证是通过哈希校验、数字签名等技术手段,确保应用程序从开发到安装过程中未被篡改。在区块链语境下,这与比特币“交易不可逆”的核心特性形成映射——正如区块链通过共识机制保证账本真实性,移动应用需通过完整性验证建立初始信任锚点。

当系统提示“无法验证完整性”时,实质触发了以下安全防护机制:

1.代码签名证书校验失败:开发者的数字证书与应用签名不匹配,可能因证书过期或未受信任的签发机构导致

2.哈希值比对异常:安装包实际哈希值与应用商店记录不符,常见于第三方渠道下载场景

3.系统权限冲突:iOS的沙盒机制或Android的SELinux策略拦截未经验证的应用执行

三、火币App安装失败的典型场景分析

根据用户反馈与安全审计报告,完整性验证失败主要集中于以下场景:

| 场景分类 | 技术特征 | 风险等级 |

|---|---|---|

| 越狱/ROOT设备安装 | 系统完整性保护被禁用 | 高危 |

| 第三方应用商店分发 | 缺少谷歌Play服务框架签名验证 | 中危 |

| 系统时间配置错误 | 证书有效期判断逻辑异常 | 中危 |

| 网络劫持攻击 | 下载过程中安装包被注入恶意代码 | 高危 |

在2016年Bitfinex安全事件中,攻击者正是通过植入恶意代码篡改交易流程,最终导致12万比特币损失。此类案例警示:安装阶段的完整性缺失可能衍生链式安全风险。

四、区块链技术对应用安全的启示

比特币通过分布式账本实现交易验证的去中心化,而移动应用完整性验证仍依赖中心化的证书颁发机构(CA)。这种结构矛盾在以下方面尤为突出:

1.CA单点故障风险:若证书服务器遭DDoS攻击,将引发大规模验证失效

2.地域性监管差异:部分区域对CA证书的兼容性支持不足,导致境外开发的应用无法通过验证

3.技术迭代滞后:椭圆曲线密码算法(ECC)在移动端的应用进度落后于区块链主流标准

值得注意的是,部分用户反映在泰国等地接获假冒火币客服的电话,诈骗分子诱导用户下载恶意应用并索要验证码,最终导致比特币钱包被清空。这反映出完整性验证需与反诈骗教育同步推进。

五、解决方案与实践建议

1.官方渠道验证流程

- 通过火币官网扫描二维码直达应用商店,避免搜索引擎劫持风险

- 对比安装包SHA-256哈希值与官网公示值,确保二进制文件一致性

2.设备环境配置优化

- 校准系统时间至网络标准时间(NTP)

- 关闭开发者模式中的“USB调试”选项

- 在iOS系统中启用“无线局域网与蜂窝数据”完整验证模式

3.企业级安全增强

对于机构用户,建议采用移动设备管理(MDM)方案,通过预置企业证书实现批量安装验证

六、未来展望:Web3.0时代的完整性验证范式

随着零知识证明等密码学技术进步,未来可能出现基于区块链的分布式验证网络。用户可通过智能合约验证应用完整性,而非依赖传统CA体系。这种转变将有效解决当前中心化验证机制存在的监管套利与单点故障问题

七、常见问题解答(FAQ)

Q1:为什么在非越狱iPhone上仍出现验证错误?

A1:可能与苹果公司对特定区域证书的合规性调整有关。建议切换AppStore区域账户重试下载

Q2:安装包哈希验证的具体操作步骤?

A2:在macOS终端执行`shasum-a256/path/to/app.ipa`命令,将生成哈希值与官网公示值比对

Q3:企业证书安装方式是否安全?

A3:企业证书需通过严格的苹果审核,但仍存在被吊销风险。建议优先选择AppStore官方版本

Q4:如何区分官方客服与诈骗电话?

A4:火币官方客服不会主动索要验证码或要求远程操作设备

Q5:验证失败是否意味着设备已中毒?

A5:未必。可交叉使用腾讯手机管家、Malwarebytes等工具进行深度扫描

Q6:区块链浏览器能否验证应用完整性?

A6:目前已有项目将应用哈希值存储于以太坊等公链,用户可通过区块链浏览器查询验证

Q7:安卓系统“禁止未知来源”设置是否足够安全?

A7:该设置仅为基础防护,需结合谷歌SafetyNet认证才能全面防范root权限滥用

Q8:频繁验证失败是否与地域网络管制相关?

A8:存在此类可能。部分国家会重置TLS握手过程中的证书链,导致验证中断

Q9:比特币硬件钱包与移动应用验证有何关联?

A9:两者均依赖密码学根信任,建议参考硬件钱包的离线签名机制设计应用分发流程

-

芝麻开门交易所官方app下载 芝麻交易所排名第几 11-09